Tư vấn bán hàng

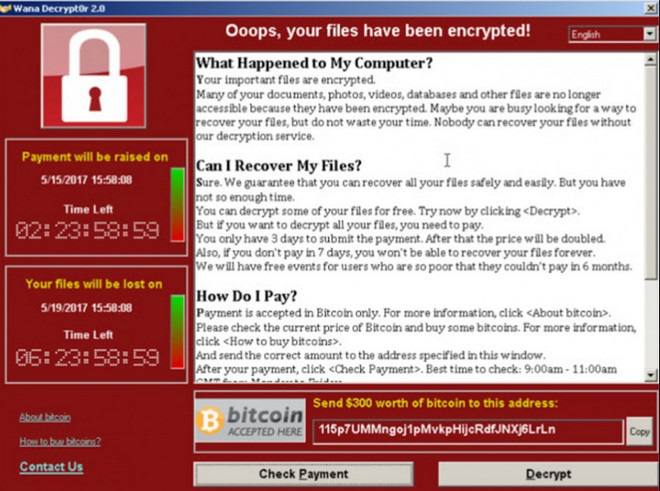

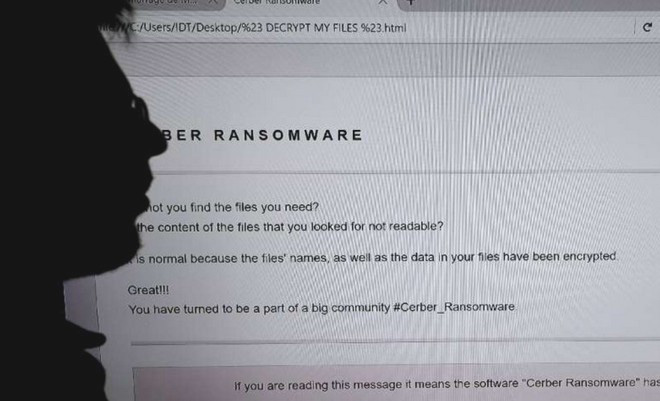

Một cuộc tấn công đòi tiền chuộc thường bắt đầu khi hacker tấn công máy tính của người dùng và mã hóa các file, thư mục quan trọng của bạn. Thậm chí quyền truy cập vào hệ thống của người dùng cũng bị khóa. Nạn nhân thường bị yêu cầu phải trả tiền chuộc để hacker giải mã và trả lại quyền truy cập thiết bị cho họ.

Mặc dù vậy không có điều gì đảm bảo hacker sẽ giữ đúng cam kết với nạn nhân. Thậm chí nhiều khi hacker còn đòi thêm tiền để đổi lấy các file riêng tư. Tuy nhiên ngày càng có nhiều công ty và các nạn nhân đồng ý trả tiền cho các haker để lấy lại quyền truy cập.

Mới đây nhất là vụ việc xảy ra ở bệnh viện lớn nhất tiểu bang New Jersey có tên Hackensack Meridian Health. Bệnh viện này sau khi bị hacker tấn công đã đồng ý trả tiền cho hacker để lấy lại quyền kiểm soát hệ thống.

Trước đó vào tháng 10/2019, công ty LifeLabs của Canada đã đồng ý trả tiền chuộc để đổi lấy dữ liệu của 15 triệu khách hàng bị đánh cắp.

Đứng trên quan điểm là một gã khổng lồ công nghệ lớn và rất quan tâm đến vấn đề bảo mật, Microsoft khuyên các tổ chức, cá nhân rằng, họ không nên làm điều đó.

Ola Peters, chuyên gia tư vấn an ninh mạng cao cấp thuộc nhóm phản ứng nhanh của Microsoft (Detection and Response Team – DART) chia sẻ:

“Chúng tôi không bao giờ khuyến khích một nạn nhân trả tiền chuộc bằng bất cứ hình thức nào. Trả tiền chuộc vừa khiến bạn mất tiền, vừa gây nguy hiểm mà còn tạo điều kiện cho hacker tiếp tục lộng hành. Nói tóm lại hành động đưa tiền cho hacker chẳng khác nào nuôi dưỡng những kẻ tấn công. Điều quan trọng nhất cần lưu ý là việc trả tiền cho hacker để đổi lấy quyền truy cập dữ liệu không đảm bảo dữ liệu đã được mã hóa của bạn có thể khôi phục”.

Peter cũng dẫn giải chi tiết cách các công ty có thể chuẩn bị trong trường hợp bị tấn công đòi tiền chuộc. Trong đó giải pháp tiên quyết và quan trọng nhất là tạo các bản sao lưu hệ thống và file quan trọng.

Ông nhấn mạnh, tạo bản sao lưu là chiến lược quan trọng nhất trong bất cứ kế hoạch bảo mật thông tin nào, đặc biệt là ransomware.

Một số phương pháp khác được Peter nhắc đến còn có tạo bộ lọc email đáng nghi, vá lỗ hổng hệ thống thường xuyên, sử dụng phần mềm chống virus và danh sách đen.

Theo Genk